O que aprendi com uma invasão em minha conta do Carrefour

Há uma semana, entrei no meu e-mail e me deparei com três compras feitas em minha conta do Carrefour. O meu primeiro espanto foi o fato de que não era um cartão clonado e usado em lojas, mas compras feitas diretamente com o meu login. O que eu tinha após a invasão? Um acesso exclusivo de todos os passos dessa transação, com mensagens de pagamento aprovado, os endereços para os produtos serem retirados, entre outros.

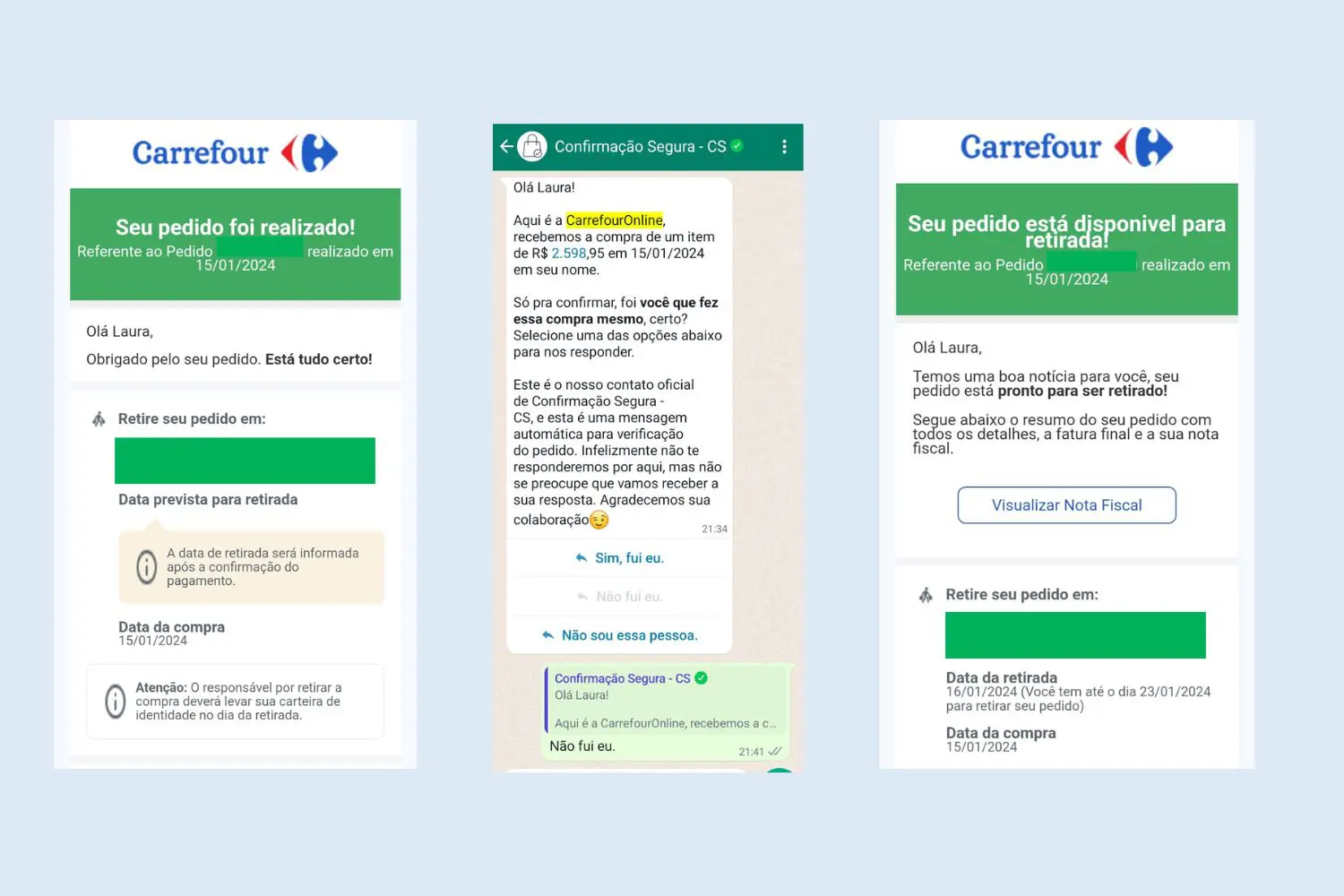

No mesmo momento, a área antifraude da empresa parecia funcionar corretamente, já que eu recebi uma mensagem no meu WhatsApp pedindo para confirmar se os pedidos realmente eram meus. Prontamente respondi que não e mais uma surpresa veio. Ainda que exista essa mensagem automática, a compra não deixou de ser validada no sistema.

Em seguida, liguei no meu banco e cancelei o meu cartão de crédito e, sem ter certeza de como as minhas credenciais foram vazadas, troquei as minhas senhas de todos os outros market places e e-commerces que pude me lembrar.

Também entrei em contato com o Carrefour para tentar entender exatamente o que aconteceu no meu caso, visto que várias possibilidades – tanto de responsabilidade deles, como de terceiros – poderiam ser os motivadores. Passou pela minha cabeça o ciberataque sofrido por eles na Europa, a possibilidade dos dados do market place estarem na deep web ou até credenciais vazadas por outra empresa e uma infelicidade de ser a mesma senha do Carrefour. Até agora, não obtive uma resposta formal deles.

Leia mais: Os 10 maiores incidentes de cibersegurança de 2023

Para entender melhor o que pode ter acontecido e usar esse exemplo para entender como essa invasão e outras podem acontecer, conversei com Marcos Pires, sócio e head da Unidade de Negócios de cibersegurança da Think IT.

Como a invasão de credenciais pode acontecer

Segundo o especialista, há diferentes formas da invasão acontecer. Um deles é fazer o cadastro em uma empresa que pareça de confiança que tenha usuário e senha como credencial de acesso.

A partir do momento que você confia e a empresa não tem uma segurança implementada a altura da necessidade, fica muito fácil o processo de invasão e roubo dessas informações. “Parte desse problema pode acontecer de forma sigilosa aonde, muitas vezes, os dados são negociados com o público específico na deep web, ou é exposto rapidamente porque a ideia é gerar um dolo direto na marca e no mercado que ela atua”, diz ele.

Já as companhias que têm todos os cuidados, é mais difícil de ser invadida. Nesses casos, têm alguns pontos importantes, como a engenharia social ou os funcionários diretos que colaboram com os processos dos hackers.

“[São] empresas que possuem monitoramento bem implementado, que garantem a criptografia de dados críticos no banco de dados, que garantem que os dados sensíveis estão cobertos, que o ambiente de desenvolvimento e homologação os dados foram anonimizados, ou seja, transformados em dados que não conseguem identificar as pessoas”, revela Pires sobre boas práticas.

Por outro lado, os usuários também têm hábitos não positivos. “Nós geramos muitas oportunidades. Por exemplo, usar a mesma senha e e-mail para todo o ambiente online. Ter um cofre de senhas ajuda pois você usa apenas um usuário e senha e todos os outros estão guardados com senhas grandes que não precisam ser decoradas”, comenta Pires. Outra atitude que ajuda o usuário a se proteger é o múltiplo fator de autenticação.

“Uma recomendação para as pessoas físicas é: reveja a exposição que você faz, reduza as exposições drasticamente, para que a soma dessas exposições não gere condições de se passar por você. Porque daí fica muito difícil porque a engenharia social fica muito fácil quando o volume de informações é muito exposto”, alerta o especialista.

E mesmo com todos os riscos, essa não proteção não garante que os dados não serão vazados ou usados indevidamente. “[Uma das situações] é o uso da informação sem o consentimento – os call centers diminuíram bastante e não é à toa, porque tem que ter o consentimento do uso. Por outro lado, a gente já começou a errar nesse caso, porque hoje você recebe, por exemplo, no Instagram para fazer o cadastro porque se interessou por um imóvel e tem a solicitação de uso dos dados. E na hora que você permite, se você lê, a maioria deles pede para autorizar o uso de dados por terceiros”, revela Pires.

Siga o IT Forum no LinkedIn e fique por dentro de todas as notícias!